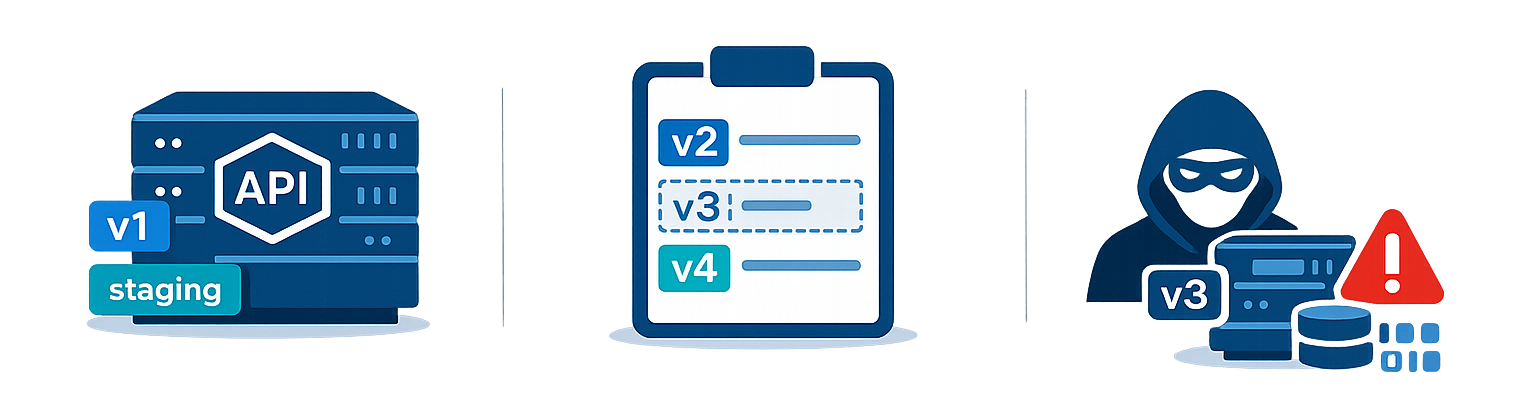

API9:2023 Improper Inventory Management

Este riesgo ocurre cuando una organización no tiene control real de qué APIs existen, cuáles están activas, qué versiones están expuestas y para qué sirven. En la práctica, quedan APIs “olvidadas” o mal documentadas (viejas, duplicadas, internas, de pruebas) accesibles desde internet o desde integraciones externas, sin el mismo nivel de protección que la API principal.

Origen del problema

Es muy común en empresas reales por factores operativos y de crecimiento:

- Crecimiento rápido del producto: se crean nuevas versiones y endpoints sin retirar los anteriores.

- APIs de pruebas o staging que terminan expuestas como si fueran producción.

- Falta de gobierno de APIs: no hay catálogo, dueño, ciclo de vida ni política de deprecación.

- Múltiples equipos/microservicios publicando APIs sin coordinación central.

- Documentación desactualizada: el inventario “en papel” no coincide con lo que está desplegado.

- Integraciones antiguas que se mantienen por compatibilidad y nunca se revisan.

Ejemplo de escenario de ataque

Paso 1 – Contexto del sistema

Una empresa de logística tiene una API pública para clientes. Durante una migración, mantuvo activa una versión antigua para no romper integraciones, y además dejó accesible un entorno de staging con datos de prueba.

Paso 2 – Acción general del atacante

Un atacante identifica que existen endpoints y versiones adicionales que no aparecen en la documentación oficial. Esas APIs “secundarias” tienen controles más débiles o configuraciones distintas.

Paso 3 – Resultado o impacto

El atacante accede a información y funciones a través de la API antigua o el staging expuesto, evitando controles que sí existen en la versión principal. El incidente ocurre porque la organización no gestionaba su inventario real de APIs.

Impacto real si no se gestiona

- Superficie de ataque ampliada por APIs desconocidas o no controladas.

- Exposición de datos en versiones antiguas o entornos no previstos.

- Incidentes difíciles de investigar (nadie “es dueño” de esa API).

- Riesgo de incumplimiento por servicios expuestos fuera de política.

- Costos operativos por mantener compatibilidad sin gobernanza y por remediación reactiva.

Conclusión

No puedes defender lo que no sabes que existe. Las APIs olvidadas, versiones antiguas y entornos expuestos son el terreno perfecto para ataques porque suelen estar fuera del radar… hasta que se convierten en el punto de entrada.

¿Quieres profundizar en el OWASP API Top 10:2023?

Domina los 10 riesgos más críticos de las APIs de forma práctica con mi curso OWASP API Top 10:2023, actualizado a la última versión.

Nos vemos en la siguiente entrada

Fernando Conislla