Analizando los cambios del nuevo OWASP Top 10 2025

¿Qué es el OWASP Top 10?

El OWASP Top 10 es el estudio más utilizado a nivel mundial para identificar, evaluar y prevenir los principales riesgos de seguridad en aplicaciones web.

No es una lista de bugs ni de técnicas de ataque.

Es una priorización de riesgos reales, basada en cómo fallan las aplicaciones en producción y qué impacto generan esos fallos.

Asimismo, el OWASP Top 10 acaba de actualizarse a la versión 2025, por lo que en esta entrada vamos a analizar y explicar los cambios más relevantes que ha sufrido este listado.

¿Qué cambios trae el nuevo OWASP Top 10:2025?

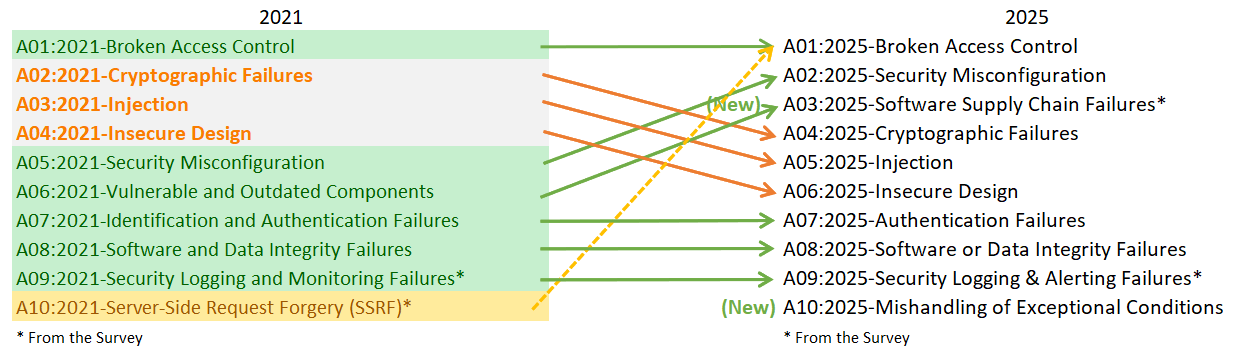

Si lo analizamos desde una vista general, en la versión 2025 se observan los siguientes cambios estructurales:

- Se incorporan 2 nuevas categorías

- Se reconfiguran categorías existentes, ampliando su alcance

- Se refuerza el enfoque en la causa raíz, y no solo en los síntomas

- Se amplía la mirada sobre diseño, configuración, dependencias y lógica

- Se acepta explícitamente cierto solapamiento entre categorías, priorizando la realidad del software moderno

Análisis de cambios del OWASP Top 10:2025

A01 · Broken Access Control

➖ Se mantiene en la posición #1 (sin cambios)

Broken Access Control continúa siendo el riesgo más crítico en aplicaciones web.

En 2025 no cambia su posición, pero sí se amplía su alcance conceptual.

Se incorporan explícitamente los ataques de tipo Server-Side Request Forgery (SSRF), al entenderse que, en esencia, representan un fallo de control de acceso a recursos internos.

A02 · Security Misconfiguration

⬆️ Sube posiciones y gana protagonismo

Security Misconfiguration escala posiciones respecto a ediciones anteriores, reflejando un aumento real en este tipo de riesgos.

El cambio está directamente relacionado con:

- Mayor dependencia de configuraciones

- Uso intensivo de cloud y frameworks

- Defaults inseguros en entornos modernos

A03 · Software Supply Chain Failures

🆕 Categoría reconfigurada y ampliada

Esta categoría representa una reconfiguración profunda del antiguo enfoque sobre componentes vulnerables o desactualizados para ahora cubrir todos los riesgos asociados al uso de componentes de terceros en cualquier momento de su ciclo de vida en la aplicación web.

A04 · Cryptographic Failures

⬇️ Baja posiciones, pero no pierde relevancia

Esta categoría desciende en el ranking, no porque el problema esté resuelto, sino porque otros riesgos han ganado mayor protagonismo.

El enfoque se mantiene en el uso incorrecto de la criptografía, más que en su ausencia.

A05 · Injection

⬇️ Desciende en el ranking

Injection baja posiciones respecto a versiones anteriores, pero sigue siendo un riesgo clásico y recurrente.

El cambio refleja que:

- El riesgo es bien conocido

- Existen más controles disponibles

- Otros problemas estructurales están generando mayor impacto hoy

A06 · Insecure Design

⬇️ Baja posiciones por madurez de la industria

Insecure Design desciende en el ranking debido a una mayor adopción de prácticas como:

- Threat modeling

- Diseño seguro

- Revisión temprana de arquitectura

Aun así, sigue siendo un riesgo crítico cuando se ignora desde el inicio.

A07 · Authentication Failures

➖ Mantiene posición (ajuste de enfoque)

Esta categoría mantiene su posición, con un cambio menor en la denominación para reflejar mejor los problemas actuales.

El foco se desplaza del login hacia:

- Gestión de sesiones

- Tokens

- Flujos de autenticación

A08 · Software or Data Integrity Failures

➖ Se mantiene sin cambios relevantes

La categoría conserva su posición y su propósito: identificar fallos en la verificación de integridad de software y datos.

Se diferencia de la cadena de suministro por centrarse en artefactos y procesos más internos y desde luego en la integridad.

A09 · Security Logging & Alerting Failures

➖ Mantiene posición con énfasis reforzado

La posición no cambia, pero el nombre refuerza un punto clave:

sin alertas, el logging y el monitoreo tienen poco valor operativo.

A10 · Mishandling of Exceptional Conditions

🆕 Nueva categoría en 2025

Esta es una categoría completamente nueva, introducida para cubrir fallos relacionados con:

- Manejo incorrecto de errores

- Excepciones no controladas

- Estados inesperados

Conclusión

El OWASP Top 10:2025 no es solo una actualización de posiciones.

Es una relectura del riesgo basada en cómo se construye y se ataca el software hoy.

Los cambios muestran que:

- Algunos riesgos persisten

- Otros se reconfiguran

- Nuevos problemas emergen por la complejidad del ecosistema

Por ello, entender el OWASP Top 10:2025 implica comprender por qué cambian las posiciones, qué riesgos son nuevos y cuáles han evolucionado, más que memorizar una lista.

¿Quieres dominar el nuevo OWASP Top 10 2025 de manera práctica?

Tengo disponible mi Taller: Practical OWASP Top 10:2025 (Actualizado), donde aprenderás desde cero a identificar, prevenir y probar con laboratorios prácticos los riesgos más críticos en aplicaciones web.

👉 Accede al taller aquí: Practical OWASP TOP 10 2025

Nos vemos en la siguiente entrada

Fernando Conislla