A05:2025 – Injection

Injection ocurre cuando la aplicación permite que entrada no confiable llegue a un intérprete (navegador, base de datos, sistema operativo u otros) y se trate como instrucciones, alterando consultas, comandos o contenido procesado.

Origen del problema

-

Entrada del usuario sin validación/filtrado/sanitización del lado servidor.

-

Construcción de consultas o comandos dinámicos con concatenación.

-

Falta de separación clara entre datos y comandos/consultas.

-

Uso de funciones/frameworks de forma insegura en parámetros de búsqueda o filtros.

-

Controles insuficientes en múltiples puntos de entrada (parámetros, headers, body).

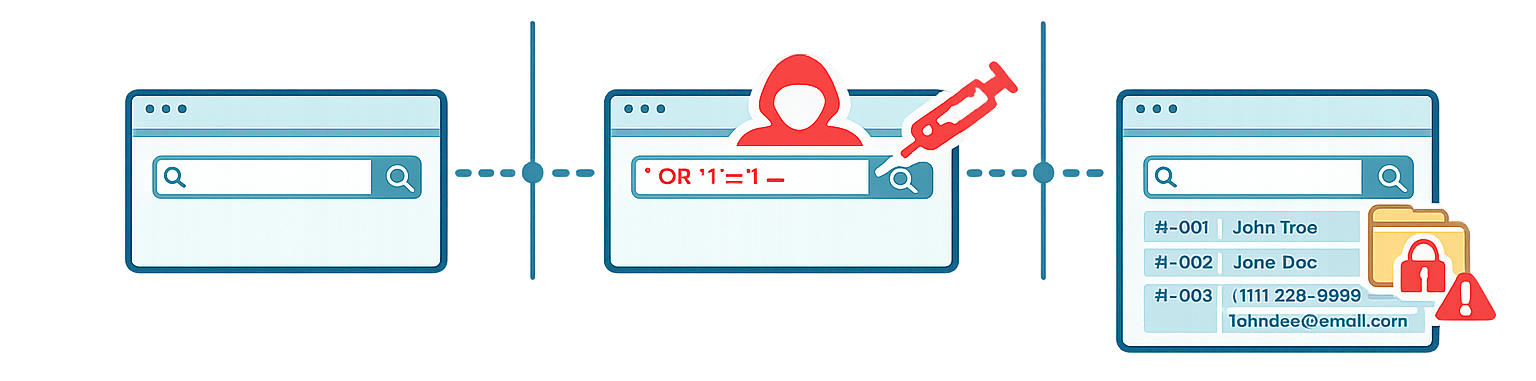

Ejemplo de escenario de ataque

Paso 1 – Contexto del sistema

Un módulo de búsqueda arma consultas dinámicas para filtrar registros.

Paso 2 – Acción general del atacante

El atacante introduce un valor diseñado para cambiar el significado de la consulta en vez de solo “buscar”.

Paso 3 – Resultado o impacto

La aplicación devuelve información que no debería o ejecuta operaciones no previstas, afectando datos y confidencialidad.

Impacto real si no se gestiona

-

Acceso a datos sensibles por alteración de consultas.

-

Modificación o destrucción de información.

-

Toma de control parcial de funciones o flujos del sistema.

-

Exposición de información interna y expansión del incidente.

-

Costos por respuesta, auditoría y corrección de múltiples puntos de entrada.

Conclusión

Injection no es “un bug de inputs”: es un fallo de límites. Cuando la app no distingue datos de instrucciones, el atacante escribe las reglas… dentro de tu sistema.

¿Quieres dominar el nuevo OWASP Top 10 2025 de manera práctica?

Tengo disponible mi Taller: Practical OWASP Top 10:2025 (Actualizado), donde aprenderás desde cero a identificar, prevenir y probar con laboratorios prácticos los riesgos más críticos en aplicaciones web.

👉 Accede al taller aquí: Practical OWASP TOP 10 2025

Nos vemos en la siguiente entrada

Fernando Conislla